Questo articolo esce in crosspost con il blog Marketing Consumer, dove lo stesso tema è affrontato dal punto di vista della protezione dell’immagine dell’azienda, e fa parte della serie Spiegare la sicurezza.

Ho recentemente partecipato al Security & Risk Management Summit di Gartner. Tra i vari temi del convegno si è trattato anche di come le aziende debbano sempre di più occuparsi del social risk. Cioè di quanto le discussioni circa l’azienda sui social network possano provocare danni, anche molto gravi, all’immagine, al fatturato e alla sicurezza dell’azienda stessa.

La buona notizia è che ci sono gli strumenti per difendersi, come definire un’efficace social media policy, identificare un responsabile della social compliance e mettere in campo una squadra di marketing d’emergenza.

Questo argomento è particolarmente interessante perché riguarda non solo le strategie di marketing che un’azienda moderna deve mettere in pratica per difendersi, ma anche e soprattutto l’analisi e la prevenzione dei rischi. E, tanto per contestualizzare, il rischio principale di cui stiamo parlando è quello dell’hacktivism.

Sono stati portati diversi esempi, anche con testimonianze dirette di aziende, sui vari aspetti dell’interazione tra una società e il mondo dei social network. Si è passati da sensibilizzare i dipendenti a come proteggere la propria privacy (e di riflesso l’immagine dell’azienda), a come attivare delle policy corrette per gestire un grande evento.

Il caso più emblematico presentato è stato quello del CIO durante le ultime Olimpiadi di Londra, che non solo ha spinto gli atleti ad usare i social network definendo policy opportune (qui il documento dettagliato), ma le ha anche applicate duramente, laddove si siano verificate delle violazioni che potevano compromettere l’immagine delle Olimpiadi.

Quello su cui vorrei focalizzare l’attenzione è tuttavia una problematica molto particolare, ovvero come gestire le emergenze di comunicazione e marketing che possono emergere quando esplode un “incidente” sui social network, e in seguito sulla stampa mainstream.

Partiamo dall’inizio.

È sempre successo che possa arrivare, dall’interno o dall’esterno, un evento che possa nuocere all’immagine dell’azienda o del brand. Magari questo incidente viene poi ripreso dalla stampa e causa problemi o danni gravi per cui deve intervenire il reparto di public relations.

La gravità di questo incidente può aumentare se l’azienda lega molto la sua immagine o le sue azioni a concetti di tipo etico. Ad esempio se siete una compagnia petrolifera che si autodefinisce “green”, e poi vi beccano a trivellare un parco nazionale in Nuova Zelanda, allora la gente potrebbe reagire molto male. E come reazione intendo arrivare a concordare un’azione che possa provocare danno alla sicurezza dell’azienda, ai suoi dati riservati ed all’immagine dell’azienda sul web e sui media. Per esempio con un bel defacement.

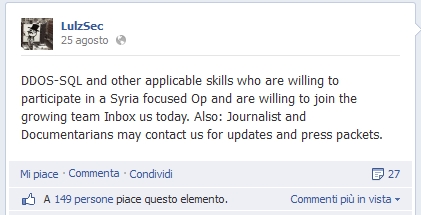

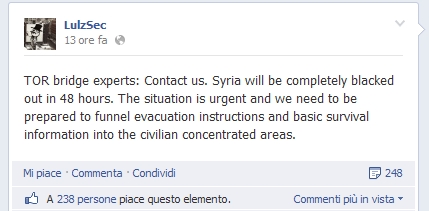

Ora questo come fa a peggiorare con i social network? Perché nei gruppi online prima, e nei gruppi di Facebook e similari dopo, si concentra un’enorme quantità di energia. L’energia cresce perché in questi gruppi di persone, anche molto ampi, parlano costantemente del “nemico”. Ne parlano e non vedono l’ora di avercelo davanti. E il nemico può essere la multinazionale petrolifera, se il gruppo è di ambientalisti, o una qualsiasi azienda che ha a che fare con gli animali, se il gruppo è di animalisti, come in seguito.

Questa energia, se scatenata in seguito ad un incidente, provoca una reazione a catena enormemente più potente rispetto al normale flusso di eventi che veniva generato con il semplice intervento della stampa. Perché non dimentichiamocelo, stiamo nel mondo del Web2.0, dello user generated content. E perché le cose che avvengono su internet, oggi, restano lì per sempre.

Ed è proprio questa caratteristica a cambiare le carte in tavola e a richiedere interventi eccezionali e tempestivi.

Esaminiamo quindi un caso reale, citato al convegno, che illustra molto bene la tempistica di questi eventi. E insegna quali sono gli errori da evitare.

Alcuni di voi ricorderanno del negozio Petland di Akron, Ohio.

Petland è una catena in franchising di negozi di animali che puntava ad apparire particolarmente attenta alla cura dedicata ai piccoli amici domestici.

Il 29 luglio del 2009 una dipendente del negozio Petland di Akron lascia due conigli maschi nella stessa gabbia, violando le politiche aziendali e la mission dell’azienda. Gli animali iniziano a picchiarsi selvaggiamente, tanto che la dipendente è costretta ad annegarli per evitare che muoiano di dolore dalle orribili ferite che si sono provocati. Ma la cosa più grave non è questa squallida e triste vicenda, quanto il fatto che la stessa ragazza posta sul suo profilo Facebook una foto sorridente tenendo gli animali morti come trofeo.

Questo evento scatena una serie di eventi riassunti in questo schema:

Fonte: Gartner

Il giorno dopo un amico su Facebook della ragazza segnala la cosa alla Humane Society, e successivamente alla PETA. La PETA chiede chiarimenti a Petland, che non considera adeguatamente la vicenda e non risponde alle richieste dell’organizzazione. Cinque giorni dopo la PETA chiama, utilizzando i social network, tutti i suoi iscritti all’azione e alla protesta contro il negozio di Akron e tutti gli altri negozi Petland degli Stati Uniti.

Otto giorni dopo la pubblicazione della foto Petland chiude il negozio di Akron, licenziando tutti i dipendenti (che passeranno i loro guai personali).

Trovate dettagli sulla vicenda, e la brutta foto della ragazza, sul sito ufficiale PETA.

Questo non è solo un case study molto utile a comprendere la potenza dell’energia racchiusa nei social network, ma anche un esempio dei danni che questo tipo di incidenti può portare ad un’azienda. Sì perché oltre a perdere un negozio, Petland ha avuto al sua reputazione distrutta, con danni che seguono ancora adesso.

Provate a cercare “Petland” su Google Immagini:

Ancora oggi compare la foto incriminata e la terza immagine, una di quelle più visibili, è di persone con cartelli “Petland uccide i cuccioli“.

Chi si affiderebbe ad un’azienda così, ora?

E tutto questo solo per non essersi accorti di un fatto molto grave, e soprattutto per non aver risposto pubblicamente e tempestivamente. E il motivo è semplice: l’azienda non aveva una social media policy per i dipendenti (la ragazza nemmeno pensava che la sua azione l’avrebbe portata a perdere il lavoro), non effettuava un monitoraggio dell’andamento del brand sulla rete, e non aveva un flusso di gestione della segnalazione proveniente da un gruppo di attivisti.

Questa brutta vicenda si è conclusa qui. Ma se il caso fosse stato ripreso da un gruppo di attivisti hacker, un gruppo anonimo ad esempio. E se questi avessero attivato subito una #op-petland su tutti i network? Ci sarebbero stati defacement sui siti aziendali, furto di informazioni e chissà quante altre cose, magari molto riservate, sarebbero uscite fuori…

E il danno sarebbe stato anche più grave che chiudere un negozio, il rischio era di chiudere tutta la baracca.

Vi chiedere come sia possibile difendersi da questo tipo di incidenti? Non è possibile. Avverranno sempre, e sempre più spesso dato l’enorme numero di persone in tutto il mondo che usa e userà i social network.

È possibile però mitigare il rischio, attraverso un’attenta gestione degli eventi.

Al fine di ottenere questo risultato sono è necessario un cambiamento di mentalità dei settori marketing e public relations dell’azienda, e l’introduzione di due figure fondamentali: il vice presidente della Social Compliance e il team di marketing di emergenza.

Il ruolo del VP Social Compliance (e pongo parecchia attenzione sulla qualifica di vice presidente, indice di quanto alto deve essere il commitment dell’azienda) è quello di definire le social media policy, da applicare sia internamente che esternamente. Definire le politiche di utilizzo vuol dire trasmettere al consumatore, cliente dell’azienda o più in generale un suo stakeholder, un’immagine coerente ed efficace del brand aziendale. Include sia formare degli operatori che alimenteranno i contenuti sui social network utilizzati, sia definire qual è il messaggio che l’azienda vuole trasmettere al suo pubblico e come farlo. Questo implica anche sensibilizzare i dipendenti sull’uso dei social network poiché potenzialmente dannoso per l’immagine dell’azienda. Questo avviene principalmente mostrando come impostare i livelli di privacy e come e cosa dire se non si vuole rischiare di creare danni. Molte persone nemmeno si rendono conto di quanto espongono pubblicamente, e quanto possono danneggiare non solo l’immagine aziendale, ma anche la propria.

Cosa ancora più importante, deve monitorare, mediante tecniche di sentiment analysis, l’andamento del brand aziendale sui gruppi internet. Solo in questo modo potrà identificare prontamente dei potenziali eventi pericolosi per l’immagine aziendale, e potrà definire le strategie di risposta per la gestione del rischio.

Una volta identificato un focolaio di rischio, è necessario che il responsabile della social compliance faccia intervenire il team di marketing d’emergenza, ovvero una squadra di professionisti delle pubbliche relazioni e della pubblicità addestrati a gestire situazioni di questo tipo. Loro interagiranno con le persone che hanno iniziato l’incidente, rispondendogli, indagando su cosa realmente è successo e fornendo il prima possibile una versione ufficiale dell’azienda sulla vicenda in questione.

Solo in questo modo sarà possibile non evitare che si inneschi un incidente, ma gestirlo e ricondurlo subito sotto il controllo dell’azienda. Questo per cercare di dominare il possibile rischio, e non subirlo.

Ovviamente potrebbe non bastare ad evitare una #op-qualcosa. Quindi è essenziale che il responsabile della comunicazione interagisca con il CISO dell’azienda, per allertare tutte le strutture di analisi degli eventi, di intelligence (OSINT, anyone…) e di prevenzione degli attacchi, al fine di monitorare attentamente la situazione.

Perché come dice il motto di questo blog: “l’unica cosa che puoi fare è accorgertene e rispondere”. E aspettarsi una cosa facilita senza dubbio il tutto.

Certamente questo tipo di organizzazione aziendale richiede molte risorse e molta maturità da parte dell’azienda, ma sta diventando praticamente obbligatorio per tutte le aziende esposte, per un motivo o per un altro, all’attenzione di gruppi di attivisti sui social network. Il rischio aumenta ovviamente con l’aumentare della dimensione dell’azienda.

C’è da dire che ci sono diversi documenti da cui trarre ispirazione. Il sito Social Media Governance propone un ben fornito database di policy già definite da alcune delle più grandi aziende del mondo. Basta capire qual è il ramo industriale della propria azienda e si può tranquillamente trarre ispirazione.

Tutte le società dovrebbero inoltre (e molte già lo fanno) usare tecniche di sentiment analysis per monitorare l’andamento dei propri brand sulla rete. Solo che questo monitoraggio va esteso dal semplice controllo delle campagne di marketing, anche alla difesa dell’immagine e degli asset dell’azienda stessa, va ampliato introducendo tecniche di Open Source Intelligence e va costantemente analizzato non solo dal reparto marketing, ma anche da quello della sicurezza IT.

Perché l’importante resta sempre dare una risposta all’utente arrabbiato o deluso. E la risposta deve arrivare il prima possibile, deve essere puntuale e onesta.

Altrimenti non si potrà evitare la deflagrazione dell’energia dei social network, e si rischia di bruciarsi davvero.

Bye!