Ovvero: bisogna sempre stare attenti a fidarsi degli altri.

Piccolo antefatto: a Natale del 2011 viene bucato, dal gruppo Anonymous, il sito della nota agenzia di cyber-intelligence STRATFOR.

Vengono sottratti numerosi dati. Prima di tutto il dump delle email degli analisti, poi la lista degli utenti, gli account, le password e in numerosi casi le carte di credito dei sottoscrittori ai servizi dell’agenzia. Ma non voglio parlare di questo, in giro trovate tantissime analisi di quanto è successo, inclusa una eccellente timeline (seppure con molti link ormai rimossi).

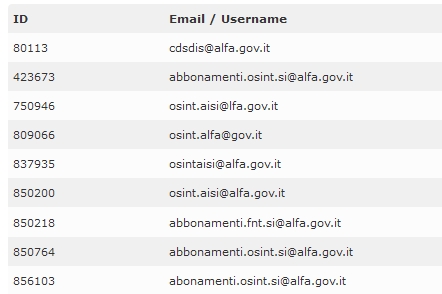

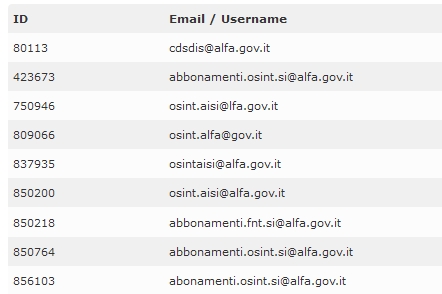

Analizzando il database che trovate su Dazzlepod, ho notato che ci sono (oltre ad una vagonata di altra roba) degli account gov.it interessanti:

Non avendo mai sentito il dominio alfa.gov.it, sono andato a fare una ricerca, ma non espone un servizio web accessibile direttamente. Qualche parolina nelle email però inizia a far riflettere…

Cercando su Google emerge però un ulteriore sottodominio webq.alfa.gov.it, che presenta una form di login, presumibilmente ad un’interfaccia di web mail.

Fare un whois ai siti governativi italiani è abbastanza complesso (come registrarli del resto, ma si tratta appunto di roba governativa e italiana, quindi c’è poco da meravigliarsi 🙂 ) anche se un servizio esiste, vedi l’aggiornamento più sotto.

Questo sito è ospitato dall’IP 151.13.11.186, di Infostrada.

Non è possibile capire di più, ma è possibile utilizzare un fantastico strumento come Robtex, per capire cos’altro c’è su quella classe di indirizzi, visto che verosimilmente saranno stati assegnati tutti insieme. E infatti facendo una ricerca esce fuori…

Ecco rivelato chi c’è dietro alfa.gov.it, e perché era interessato all’intelligence.

Chiariamo subito una cosa, non si trattava e non si tratta di risorse segrete.

Si tratta di asset più o meno volutamente nascosti. Per lo meno non esposti direttamente a chi non si cura di cercare le cose per bene.

Questa storia è un bel case study per spiegare due cose molto importanti nella sicurezza informatica.

La prima è senza dubbio che non bisogna fidarsi di nessuno.

Per quanto sia importante il fornitore del servizio, per quanto si paghi o si pensi di stare al sicuro, non bisogna mai esporsi troppo direttamente. Sarebbe bastato usare un indirizzo gmail registrato al volo e sarebbe scomparso nelle centinaia di miglaia di utenze dumpate.

Il secondo è che le fonti OSINT– Open Source Intenlligence sono potentissime.

È necessario realmente fare due/tre ricerche e la mole di informazioni che viene resa disponile è enorme. Quindi se pensate di poter nascondere qualche cosetta tra le pieghe dei vostri servizi internet, se pensate che in fondo che male c’è ad usare l’email aziendale… ripensateci. Non stiamo parlando di tecniche avanzate di Google hacking, basta una semplicissima ricerca.

Ironia della sorte, i colpiti da questa vicenda sono proprio coloro che stavano cercando, e chissà perché con tanti indirizzi diversi, proprio informazioni da fonti OSINT…

Bye!

Aggiornamento: cercando meglio, una specie di whois dei domini .gov.it è disponibile qui, dove il dominio alfa.gov.it risulta attivo e registrato a “Presidenza del Consiglio dei Ministri CESIS“. Il che rende ancora più semplice l’OSINT e ancora più emblematico il problema derivante dall’uso di quelle email.